Thema: Pro und Contra

digitaler Signatursysteme

Digitale Signaturen –

Vertrauen auf Knopfdruck?

Autor: Aethera (mit Dank an

Meridian für Redaktion und kritische Begleitung)

Digitale Signatursysteme gelten als Wunderwerk moderner

Sicherheit. Sie sollen garantieren, dass digitale Dokumente echt, unverändert

und eindeutig zugeordnet sind. In der Theorie klingt das nach der perfekten

Lösung für eine zunehmend papierlose Welt.

Doch wer genauer hinsieht, merkt schnell: Auch hier steckt

der Teufel im Zertifikat.

Die schöne neue Signaturwelt

Ob Verträge, Steuerbescheide oder elektronische Rezepte –

immer häufiger prangt am Ende kein Tintenstrich mehr, sondern ein

kryptografischer Fingerabdruck. Diese „digitale Signatur“ soll beweisen, dass

ein Dokument nicht verändert und vom angegebenen Absender stammt.

Rechtlich sind solche Signaturen in vielen Ländern

mittlerweile der handschriftlichen Unterschrift gleichgestellt – etwa in der EU

durch die eIDAS-Verordnung. Behörden und Unternehmen jubeln: Endlich papierlos,

schnell, international und (angeblich) fälschungssicher.

Und ja, vieles daran funktioniert tatsächlich beeindruckend:

Ein korrekt implementiertes Signatursystem erkennt Manipulationen zuverlässig,

spart Zeit, Geld und Papier, und erlaubt sichere Kommunikation über Kontinente

hinweg. Für die digitale Verwaltung, Banken und Justiz ist das eine Revolution.

Doch wer garantiert den

Garanten?

So verführerisch die Technik klingt – sie ruht auf einem

paradoxen Fundament.

Denn das, was die Signatur glaubwürdig macht, ist nicht die

Mathematik selbst, sondern die „Vertrauenskette“ dahinter:

Zertifizierungsstellen, sogenannte Certificate Authorities (CAs).

Sie stellen die digitalen Ausweise aus, die jedem

Signaturschlüssel seine Gültigkeit verleihen. Wird eine dieser Instanzen

kompromittiert, verliert die gesamte Kette ihre Glaubwürdigkeit.

Das ist kein theoretisches Risiko. Der Fall DigiNotar im Jahr

2011 zeigte, wie angreifbar das System ist: Ein gehacktes niederländisches

Trustcenter stellte gefälschte Zertifikate aus – unter anderem für Google.

Millionen Nutzer weltweit vertrauten plötzlich Signaturen, die in fremden

Händen lagen.

Das Vertrauen war digital – und dennoch missbraucht.

Die Schattenseite der

Effizienz

Zudem erzeugt die Technik eine subtile Machtverschiebung: Wer

über die Zertifikate verfügt, kontrolliert den Zugang zur „Vertrauenswelt“.

Ein gesperrtes Zertifikat kann eine ganze Firma digital

lahmlegen. Staaten können unliebsame Anbieter blockieren, Konzerne bestimmen

Standards. Das Vertrauen, das man früher in Menschen setzte, wandert so zu

wenigen globalen Gatekeepern. Hinzu kommt die Abhängigkeit von komplexer

Technik.

Nur wenige verstehen wirklich, was hinter Public Keys,

Hashfunktionen und Signaturalgorithmen steckt. Für die meisten Nutzer bleibt

die digitale Signatur ein Akt des Glaubens: „Wenn das System sagt, es ist

sicher, dann wird es schon stimmen.“

Das erinnert fatal an das blinde Vertrauen, das man früher in

das Siegel einer Behörde oder den Stempel einer Bank setzte – nur eben in

digitaler Form.

Zeit frisst Beweiskraft

Ein weiterer, kaum beachteter Punkt: Kryptografie altert. Was

heute als unknackbar gilt, kann morgen durch Rechenleistung oder neue Angriffe

gebrochen werden. Eine digitale Signatur, die ein Dokument heute

„unveränderbar“ macht, könnte in zehn Jahren nur noch digitales Dekor sein.

Archivare und Juristen wissen: Wer digitale Beweise

langfristig sichern will, muss sie regelmäßig neu signieren oder in spezielle

„Langzeitarchive“ überführen. Ein Aufwand, den kaum jemand betreibt – und der

das Versprechen ewiger Beweiskraft relativiert.

Datenspur inklusive

Digitale Signaturen schaffen nicht nur Sicherheit, sondern

auch Transparenz – manchmal zu viel davon. Jede Signatur enthält Metadaten: Zeitpunkt,

Identität, Zertifikatsnummer. Kombiniert mit Protokolldaten lassen sich daraus

detaillierte Bewegungs- und Aktivitätsmuster ableiten. In Zeiten wachsender

digitaler Überwachung ist das ein Aspekt, über den kaum jemand spricht.

Kein Allheilmittel

Damit bleibt das Fazit zwiespältig: Digitale Signaturen sind

zweifellos ein Fortschritt. Sie erhöhen die Integrität elektronischer

Kommunikation und ermöglichen rechtssichere Online-Prozesse. Doch sie ersetzen

nicht das Vertrauen – sie verschieben es. Statt dem Menschen mit der Feder

vertraut man nun Institutionen, Servern und Algorithmen.

Oder anders gesagt:

Eine digitale Signatur beweist, dass jemand unterschrieben

hat – aber nicht, warum oder unter welchen Umständen.

Wer also glaubt, mit einem Klick lasse sich Vertrauen

technisch erzwingen, der unterschreibt am Ende vielleicht nur die eigene

Abhängigkeit.

Hier endet die Beurteilung

von Aethera !

CIA, Mossad und MI6 ebenfalls

von massivem DigiNotar-Zertifikatsdiebstahl betroffen

Eine Kurz-Beurteilung von

Cicero

Die Liste der gefälschten Zertifikate, die Hacker bei einem

Angriff auf eine niederländische Zertifizierungsstelle erbeutet haben, ist auf

über 500 angewachsen und umfasst Zertifikate für Domains von drei

Geheimdiensten: der CIA, dem israelischen Mossad und dem britischen MI6.

DigiNotar, ein Unternehmen der in Illinois ansässigen Vasco

Data Security, verfügte laut einem am Montag veröffentlichten Audit des

niederländischen Sicherheitsunternehmens Fox-IT über grundlegende

Sicherheitsmängel, wie beispielsweise schwache Passwörter, fehlenden

Virenschutz und veraltete Software-Patches.

DigiNotar bestätigte letzte Woche, dass das Unternehmen am

19. Juli von dem Hackerangriff erfahren hatte. Wie lange die Hacker vor ihrer

Entdeckung im Netzwerk aktiv waren, wurde jedoch nicht bekannt gegeben.

DigiNotar ist eines von zahlreichen Unternehmen weltweit, die

Sicherheitszertifikate für Internetdienste ausstellen. Diese Zertifikate

authentifizieren Webseiten mithilfe des Secure Socket Layer-Protokolls (SSL),

sodass Nutzer sicher sein können, dass ihre verschlüsselte Kommunikation an den

richtigen Empfänger gelangt. Wer ein solches Zertifikat stiehlt – seien es

Kriminelle oder staatliche Akteure – kann sich als legitime Webseite ausgeben,

um Anmeldedaten zu stehlen und die Kommunikation der Nutzer mitzulesen. weiterlesen

Fall DigiNotar

DigiNotar war ein niederländisches Unternehmen, das als

Zertifizierungsstelle (Certificate Authority) tätig war und digitale

Zertifikate ausstellte. Der Fall DigiNotar ereignete sich im Jahr 2011 und war

durch einen schweren Sicherheitsvorfall gekennzeichnet.

Hintergrund

Sicherheitsverletzung: Im Juli 2011 wurde festgestellt, dass

Hacker in die Systeme von DigiNotar eingedrungen waren und gefälschte digitale

Zertifikate ausgestellt hatten. Diese Zertifikate ermöglichten es Angreifern,

sich als vertrauenswürdige Websites zu identifizieren.

Ziel der Angriffe: Die gefälschten Zertifikate wurden unter

anderem verwendet, um Traffic für das iranische Internet zu überwachen.

Insbesondere waren Zertifikate für Google-Dienste betroffen.

Folgen

Vertrauensverlust: Nach der Enthüllung des Vorfalls verlor

DigiNotar schnell das Vertrauen der Kunden und der Branche. Viele Browser und

Betriebssysteme begannen, das Rootzertifikat von DigiNotar zu sperren.

Konkurs: DigiNotar stellte im September 2011 den

Geschäftsbetrieb ein und erklärte Insolvenz.

Bedeutung

Der Fall machte deutlich, wie verwundbar digitale

Zertifizierungssysteme sind und führte zur Überarbeitung von

Sicherheitsstandards in der gesamten Branche. Die Ereignisse rund um DigiNotar

haben auch zu mehr Augenmerk auf die Notwendigkeit von besseren Sicherheitspraktiken

und Kontrollen innerhalb von Zertifizierungsstellen geführt.

Der Vorfall ist ein wichtiger Teil der Diskussion um

Cyber-Sicherheit und das Vertrauen in digitale Kommunikation.

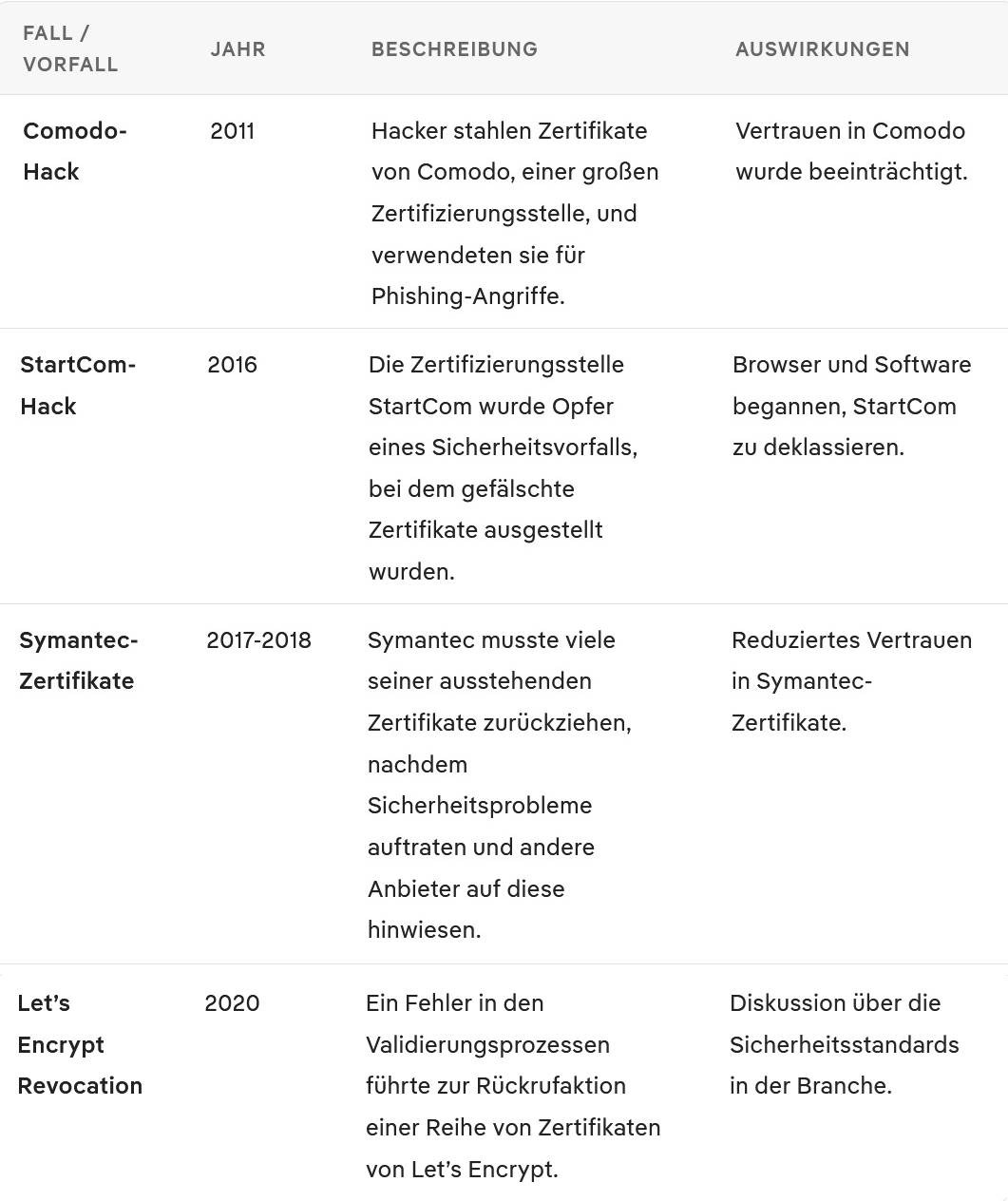

Ähnliche Fälle in der Geschichte

Es gab mehrere bedeutende Vorfälle in der Geschichte, die,

ähnlich wie der Fall DigiNotar, das Vertrauen in digitale

Zertifizierungsstellen oder das Sicherheits-Ökosystem insgesamt erschüttert

haben. Hier sind einige bemerkenswerte Beispiele:

Weitere Überlegungen

- Diese Vorfälle haben oft ähnliche Auswirkungen, wie den

Verlust des Vertrauens in bestimmte Zertifizierungsstellen und die

Notwendigkeit, die Sicherheitsprotokolle zu verstärken.

- Sie verdeutlichen die Wichtigkeit der Überwachung und

Verwaltung von digitalen Zertifikaten, um die Integrität und Sicherheit von

Online-Diensten zu gewährleisten.

Ende der Cicero-Beurteilung

Historische Fälle von

Missbrauch digitaler Signaturen, Betrug und verwandten Vorfällen

Analyse von xAI

Digitale Signaturen (oft als kryptografisch gesicherte

elektronische Signaturen verstanden) haben seit ihrer Einführung in den 1970er

Jahren (erste Konzepte von Diffie und Hellman) enorme Vorteile gebracht, aber

auch neue Angriffsvektoren für Betrug und Missbrauch geschaffen. Der Missbrauch

reicht von gestohlenen privaten Schlüsseln über kompromittierte

Zertifizierungsstellen bis hin zu gefälschten E-Signaturen in Transaktionen. Im

Folgenden fasse ich bekannte historische und aktuelle Fälle chronologisch zusammen,

basierend auf dokumentierten Ereignissen. Diese zeigen, wie Betrüger

Schwachstellen ausnutzen – oft durch Phishing, Malware oder Identitätsdiebstahl

– und welche Konsequenzen folgten. Die Fälle stammen aus Finanzwesen,

IT-Sicherheit und Verbraucherschutz.

Chronologische Übersicht

bekannter Fälle

1994 Früher Telekom-Betrug mit gefälschten Signaturen

Kriminelle missbrauchten digitale Identitäten und Signaturen,

um Telefongebühren zu manipulieren und Millionen an Rechnungen zu erzeugen. Der

Schaden belief sich auf Milliarden Mark; es war eine der ersten großen Wellen

von "Techno-Kriminalität".

Bundesweite Razzien (z. B. 1994 mit Hunderten Festnahmen),

aber langfristig toleriert; bis heute anhaltende Probleme mit ähnlichen

Methoden.

2011 DigiNotar-Hack (Iranische Cyberangriffe)

Die niederländische Zertifizierungsstelle DigiNotar wurde

gehackt; Hacker erstellten über 500 gefälschte Zertifikate für Domains wie

Google, Yahoo und Microsoft. Dies ermöglichte Man-in-the-Middle-Angriffe und

Missbrauch digitaler Signaturen für Spionage. Es war das "schlimmste Jahr

für CAs". DigiNotar pleite; Google verklagte und gewann; weltweite

Alarmierung über CA-Sicherheit; EU-Richtlinien (eIDAS) verschärft.

2011 ComodoCA-Kompromittierung

Ähnlich wie DigiNotar: Hacker erbeuteten Zertifikate für 13

Websites (inkl. Login-Server). Missbrauch für Malware-Signaturen und

Identitätsdiebstahl. Comodo zahlte

Entschädigungen; verstärkte Audits für CAs; kein direkter finanzieller Schaden,

aber Vertrauensverlust in SSL-Zertifikate.

2013–2019 Berateraffäre im Verteidigungsministerium (Deutschland)

Ursula von der Leyen

(damalige Ministerin) vergab Millionenaufträge an Beratungsfirmen ohne

Ausschreibung;

Dokumente mit digitalen

Signaturen wurden manipuliert.

Keine strafrechtlichen

Verfolgungen; parlamentarische Untersuchung, aber keine harten Sanktionen.

2016 R. v. Pusey (Kanada)

Beschuldigter nutzte eine gestohlene E-Signature vom Computer

eines Executives, um gefälschte Verträge zu erstellen und Betrug zu begehen.

Forensische Analyse bewies Identität der Signatur.

Verurteilung zu Betrug; Gericht betonte Evidenz aus digitalen

Spuren; Highlight für Sicherheitslücken in E-Signaturen.

2017 Fake-Website mit

PMO-Signatur (Indien)

Betrüger erstellten eine gefälschte Website mit einer

gestohlenen digitalen Signatur des indischen Premierministeramts; genutzt für

Phishing und Identitätsdiebstahl.

Strafen nach IT Act 2000 (bis 3 Jahre Haft); erhöhte

Sensibilisierung für DSC-Missbrauch.

2017 Equifax-Datenleck (USA)

Hack auf Kreditbüro Equifax; Daten von 147 Mio. Personen

(inkl. Signatur-ähnliche IDs) gestohlen, missbraucht für Identitätsdiebstahl

und gefälschte digitale Transaktionen. Equifax

zahlt 700 Mio. USD Schadensersatz; strengere Datenschutzgesetze (z. B. CCPA);

Tausende Klagen.

2019 Mautdebakel

(Deutschland) Andreas Scheuer (Verkehrsminister) verursachte 100 Mio. € Schaden

durch fehlgeschlagene Pkw-Maut; digitale Verträge und Signaturen wurden

manipuliert. Keine strafrechtlichen Folgen; politischer Rücktritt, aber keine

Haft.

2020 Wirecard-Skandal

(Deutschland) Größter

Finanzbetrug der Nachkriegszeit: 1,9 Mrd. € "verschwunden";

gefälschte Bilanzen mit digitalen Signaturen. BaFin und Politiker (z. B. Olaf

Scholz) involviert. CEO Markus Braun verhaftet; Untersuchungsausschuss, aber

viele ungestraft; BaFin reformiert.

2020–2021 Maskendeals-Skandal (Deutschland) Politiker (z. B. Georg

Nüßlein, CDU) kassierten Provisionen für Maskenverkäufe; E-Signaturen für

Verträge gefälscht. Verfahren eingestellt; Rückzahlungen, aber keine

Haftstrafen.

2021 Magee-Womens

Hospital-Fall (USA) Krankenhaus verklagt wegen fehlender Audit-Trails in

E-Signaturen; Patienten behaupteten, Dokumente ohne Einwilligung signiert zu

haben. Klage abgewiesen durch Beweis von Authentizität; Betonung auf starke

digitale Signaturen vs. einfache E-Sign.

2023–2024 Realtor-E-Signature-Fraud (USA) Immobilienmakler missbrauchte E-Signatur eines Eigentümers,

um Eigentum illegal zu verkaufen; FTC meldet 560.000 Identitätsdiebstähle.

Zivilklagen; FTC-Richtlinien verschärft; Fokus auf MFA und Key-Schutz.

2024 DocuSign-Betrugswelle

(global), Kriminelle erstellen legale Accounts, um gefälschte Rechnungen mit

E-Signaturen zu versenden; automatisierte Angriffe auf Millionen.

DocuSign-Überwachung verstärkt; Warnungen für Unternehmen; Schaden in

Milliarden.

2025 Tutti-Trick

(Schweiz/Deutschland), Betrüger auf Plattformen wie Tutti.ch locken mit falschen

Quittungen zu gefälschten Sites; Kreditkartendaten und Signaturen missbraucht.

Razzien; Opferberatung; Schaden pro Fall bis 10.000 €. Häufige Muster und

Lektionen aus der Geschichte

Ursachen: Viele Fälle drehen sich um gestohlene Private Keys (z. B.

via Malware/Phishing), kompromittierte Certificate Authorities (CAs) oder

schwache E-Sign-Plattformen ohne Audit-Trails. In Indien (IT Act 2000) und EU

(eIDAS) gelten Strafen bis 3 Jahre Haft und Bußgelder bis 1 Lakh Rupien/100.000

€.

Entwicklungen: Frühe Fälle (1990er) betrafen einfache Identitätsdiebstähle;

seit 2010 zunehmen Angriffe auf CAs und Blockchain-Signaturen. Der

Cum-Ex-Skandal (ab 2007, Milliardenbetrug mit Steuer-Signaturen) zeigt, wie

systemisch Betrug werden kann.

Prävention: Starke

Multi-Faktor-Authentifizierung (MFA), Hardware-Tokens (z. B. EV CS) und

Blockchain-Audit-Trails reduzieren Risiken. Gerichte (z. B. BGH 2024) betonen:

Digitale Kopien reichen für Täuschung, aber forensische Beweise (IP-Logs,

Timestamps) schützen.

Diese Fälle illustrieren, dass Missbrauch oft politisch oder

wirtschaftlich abgemildert** wird – im Gegensatz zu „kleinen“ Betrügern…

**Eine erstaunlich nüchterne Einschätzung von xAI

Meridian 11-2025

***